Анонимность в интернете

В наше время Ваша личная жизнь в интернете может отслеживаться без Вашего ведома. Все Ваши переписки, поисковые запросы, просмотренные страницы, пароли, электронные адреса могут отправлятся крупным мировым корпорациям (Microsoft, Google, Yahoo, Facebook, Вконтакте и прочие). Если Вы не согласны, чтоб так было, то нужна анонимность в сети. Как это сделать читайте далее.

К сожалению, иногда получается, что шпионские сюжеты, которые выглядят на грани фантастики, превращаются в реальность. Ведь вроде бы вот недавно какой-нибудь боевик о глобальном слежении страны за человеком расценивался, как очередная басня.

Однако, после публикации информации о так называемой программе PRISM, которая создана Американским агентством безопасности для шпионажа за людьми в интернете, сказка превратилась в правду.

Такие новости «обрадовали» многих людей. И как теперь можно себя чувствовать в безопасности, пользуясь электронной почтой, переписываясь в социальных сетях, мессенджерах и пр., в то время когда все крупнейшие корпорации мирового масштаба пошли на сотрудничество со спецслужбами?

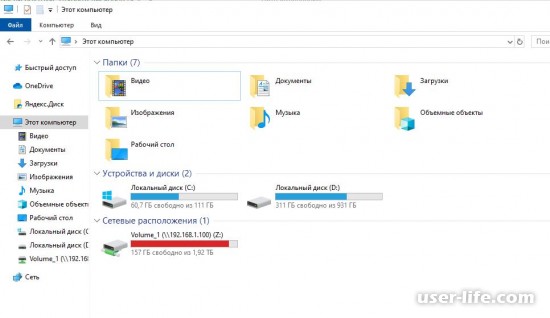

Я думаю, не каждый согласится с тем, чтобы кто-то следил за его личной жизнью. Кстати, если хотите отключить шпионаж в Windows 10, то читайте эту статью.

Тема про анонимность в интернете сегодня актуальна, как никогда, поэтому я Вам расскажу, как стать невидимкой в глобальной сети. Многие, конечно же, слышали о различных анонимайзерах, VPN и прочих технологиях, которые предоставляют анонимность в интернете.

Испробовав все эти методы, лично я остановился на одном, который одновременно является и простым, и эффективным. С помощью нижеописанного способа обойти практически любые ограничения не составит особого труда.

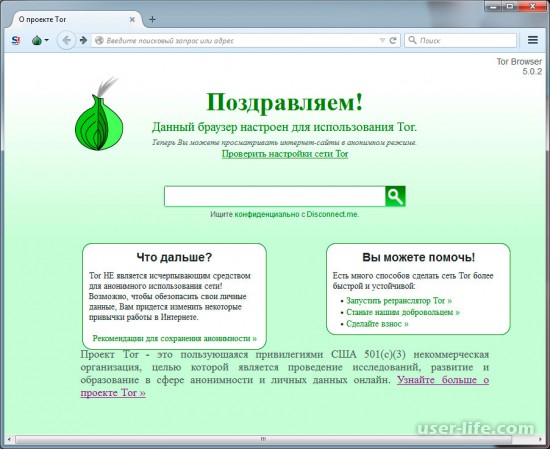

Анонимный Браузер TOR

Итак, речь пойдет о браузере TOR, о котором слышали, наверное, многие. Данный браузер создан специально для анонимности в сети, якобы хакерами. Он попадался мне на глаза давно, но испробовать пришлось недавно, после чего остался очень довольным, и теперь постоянно им пользуюсь. Давайте же установим TOR.

Скачать браузер TOR

Читайте также:

Тор браузер как пользоваться скачать бесплатно на русском

Почему не запускается Тор браузер не работает

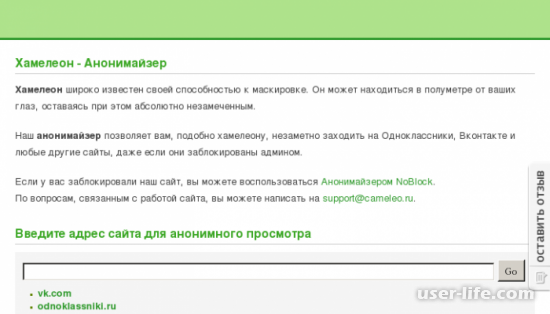

Анонимайзер Хамелеон бесплатно без ограничений Одноклассники Вконтакте Вк зеркало (открой любой заблокированный сайт зайти вход)

Лучшие анонимные браузеры Интернет (для компьютера, Андроид, Ios, Айфон, серфинга, Windows)

Самые лучшие анонимные браузеры без раскрытия личности

Лучшие программы для удаления вирусов с компьютера

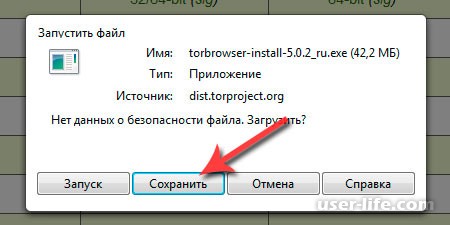

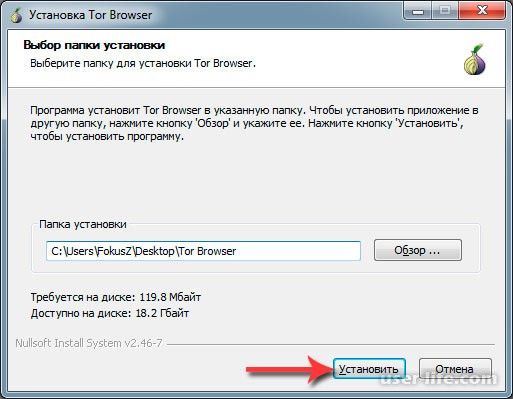

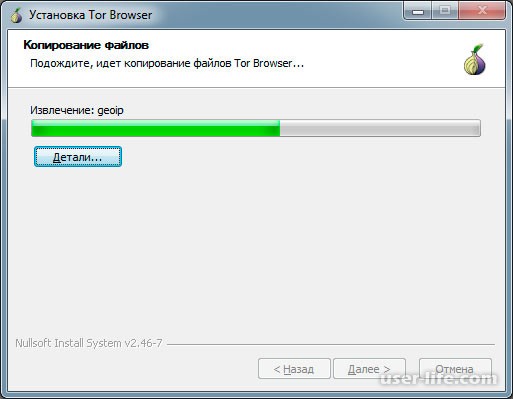

Сохраняем и устанавливаем инсталляционный файл, запомнив папку в которую устанавливается тор. При установке данного чуда, информации о данном браузере нигде не будет видно (ни в установленных приложениях, ни в меню "Пуск", ни в реестре и прочих.

Хорошо продумано, правда? Ведь на первом плане - анонимность.

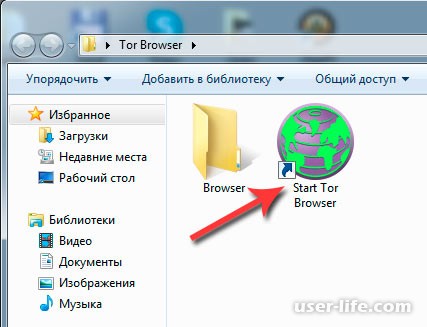

Теперь зайдем в папку, куда установился наш TOR и запустим исполняемый файл Start Tor Browser, он является ярлыком.

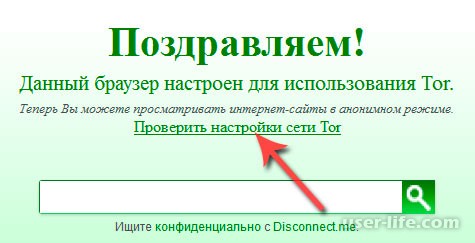

Откроется с виду простой браузер Firefox, однако он не совсем обычный. Он не хранит куки, кэш, журнал истории, в нем отсутствуют дополнения и расширения. Это все может мешать работе анонимного браузера.

Теперь давайте нажмем на ссылку проверки настройки, дабы увидеть АйПи адрес, который был нам присвоен.

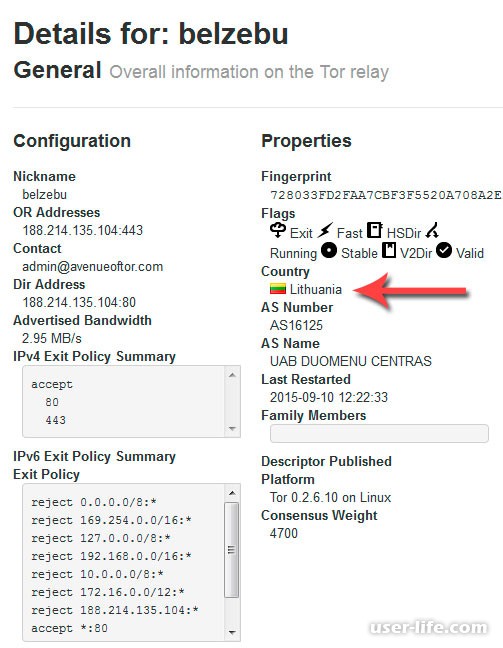

Как видно на скрине ниже мне присвоен такой IP адрес.

Чтобы просмотреть все свои новые данные нажимаем на ссылку Atlas.

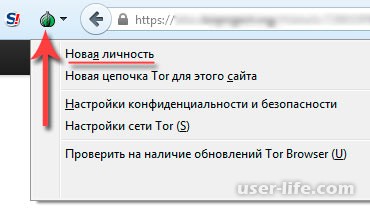

К примеру, я сейчас якобы нахожусь в Литве, и вся моя интернет активность будет производится именно из Литвы. Неплохо ведь! Если хотите сменить свое местоположение, а соответственно и свой IP адрес, то нажимаем на луковицу и выбираем "Новая личность".

Браузер перезагрузится и Ваши данные поменяются. Теперь все Ваши действия в сети интернет будут анонимными!

Читайте также:

Смена IP адреса в браузере

Как установить VPN на компьютер бесплатно

Как поменять АЙПИ адрес компьютера программы

Программы для смены IP адреса компьютера

Браузеры для анонимного серфинга в интернете

Как поменять ip адрес: компьютера Windows 7 10 телефона Андроид роутера

Анонимные прокси онлайн бесплатно: сайты проверенные серверы настройка сети автоматически Windows браундмауэр список параметры база (эрго для телеграм чекер листы Proxy)

Анонимайзер Вконтакте без ограничений бесплатно: вход зайти Одноклассники через Хамелеон noblockme ru Пингвей Дай Доступ Cameleo ru Hideme vpn зеркало прокси Вк

Что такое VPN как им пользоваться бесплатно (анонимность безопасность)

Как обойти блокировку сайтов? Действующие способы

Спасибо за внимание!

Рейтинг:

(голосов:2)

Не пропустите похожие инструкции:

Комментариев пока еще нет. Вы можете стать первым!

Популярное

Авторизация

Добавить комментарий!